- Nmap (Network Mapper) es un escáner de seguridad que se utiliza para descubrir hosts y servicios en una red de computadoras, creando así un "mapa" de la red. Para lograr su objetivo, Nmap envía paquetes especialmente diseñados al host de destino y luego analiza las respuestas. A diferencia de muchos escáneres de puertos simples que simplemente envían paquetes a una tasa constante predefinida, Nmap explica las condiciones de la red (fluctuaciones de latencia, congestión de la red, la interferencia del objetivo con el escaneo) durante la ejecución .

- En este laboratorio haremos lo siguiente:

- Utilizaremos la máquina virtual PENTEST-WXP (atacante) para analizar NMAP la máquina virtual WNP-SP2 de Damn Vulnerable (Víctima)

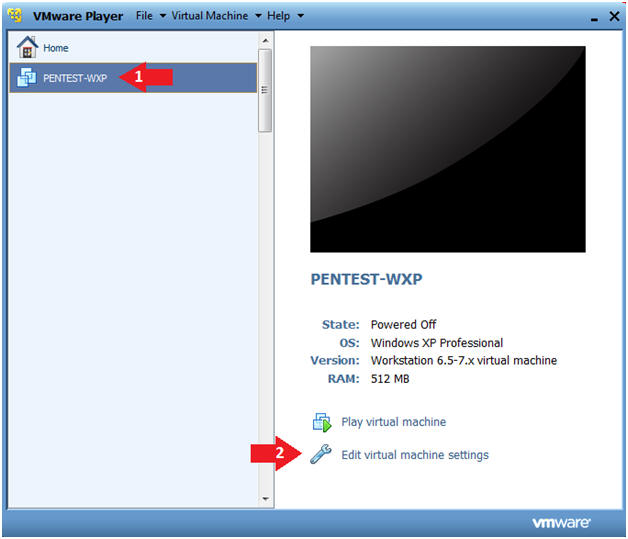

| Sección 1: Encendido PENTEST-WXP |

- Editar la configuración de la máquina virtual

- Instrucciones :

- Haga clic en PENTEST-WXP

- Haga clic en Editar máquina virtual.

- Instrucciones :

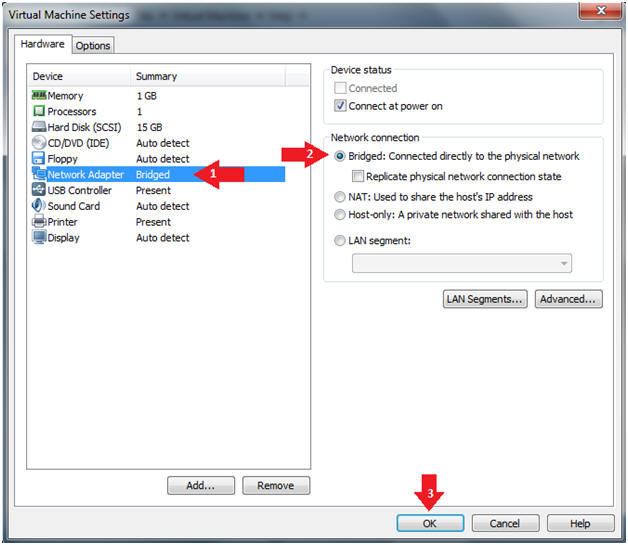

- Configurar adaptador de red

- Instrucciones:

- Seleccione el adaptador de red

- Haga clic en el botón "Conectado: Conectado directamente a la red física".

- Haga clic en el botón Aceptar

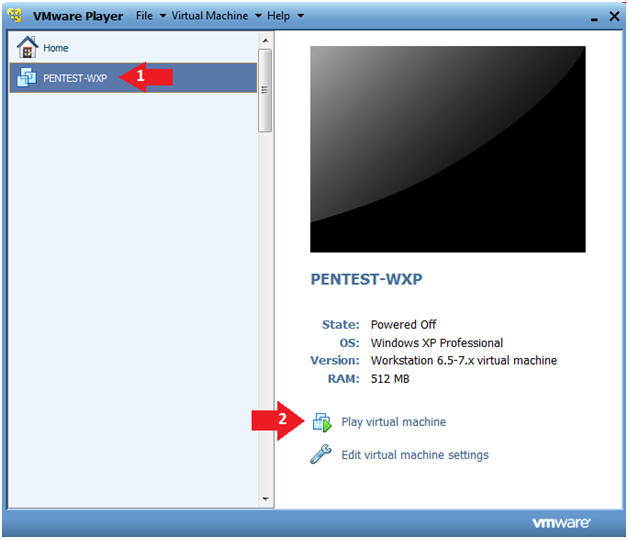

- Instrucciones:

- Iniciar PENTEST-WXP

- Instrucciones :

- Haga clic en PENTEST-WXP

- Haga clic en Play virtual machine.

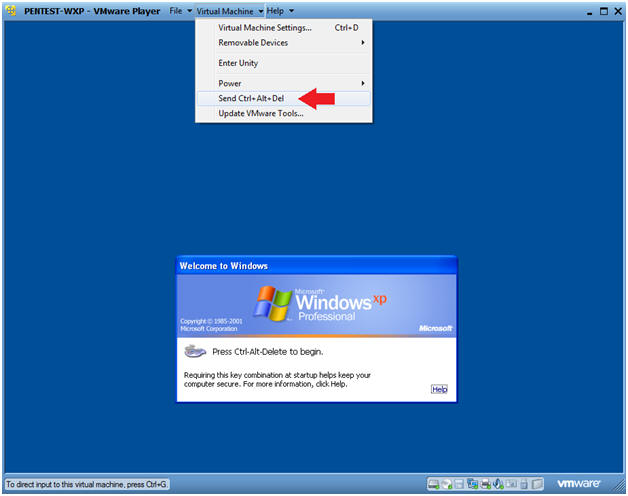

- Instrucciones :

- Enviar Ctrl + Alt + Supr

- Instrucciones :

- Máquina virtual -> Enviar Ctrl + Alt + Supr

- Instrucciones :

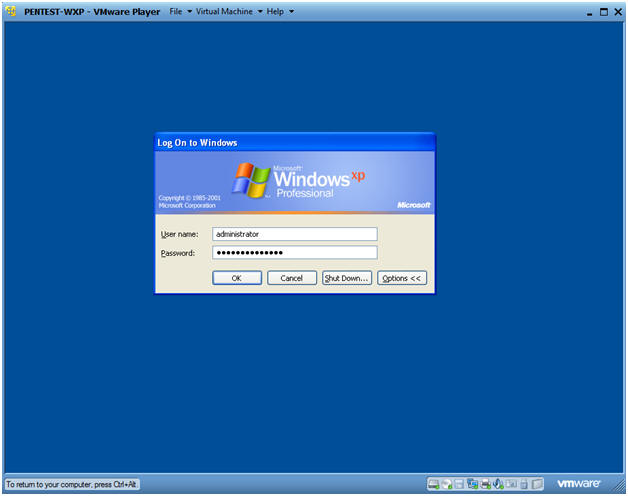

- Inicia sesión en Damn PENTEST-WXP.

- Instrucciones :

- Nombre de usuario: administrador

- Contraseña: use la contraseña de la clase o lo que sea que establezca.

- Instrucciones :

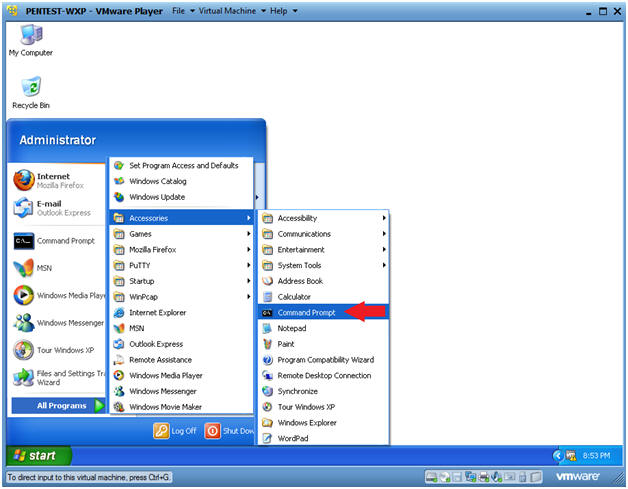

- Abra un símbolo del sistema

- Instrucciones :

- Inicio -> Todos los programas -> Accesorios -> Símbolo del sistema

- Instrucciones :

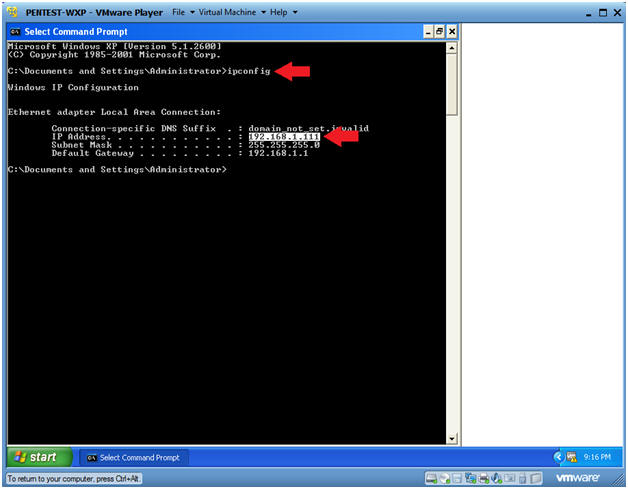

- Obtener la dirección IP

- Instrucciones :

- ipconfig

- Nota (FYI) :

- Esta es la dirección IP de la máquina de escaneo.

- En mi caso, la dirección IP de PENTEST-WXP es 192.168.1.111.

- Su dirección IP será diferente.

- Registre la dirección IP

- Instrucciones :

| Sección 2: Power On Damn Vulnerable WXP-SP2 |

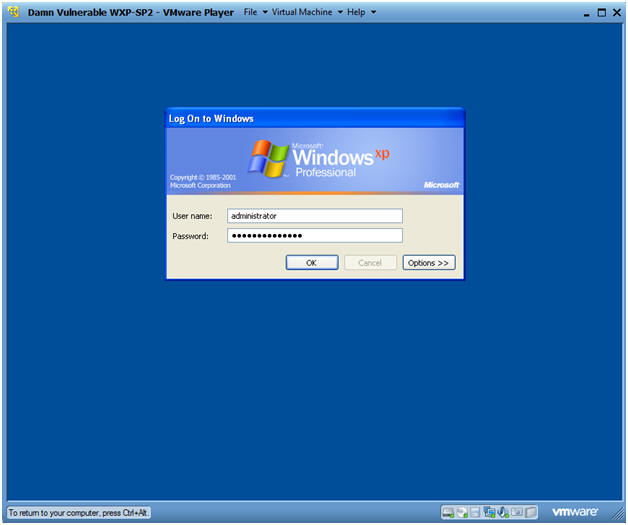

- Iniciar sesión en Damn Vulnerable WXP-SP2 en una maquina virtual.

- Instrucciones :

- Nombre de usuario: administrador

- Contraseña: use la contraseña de la clase o lo que sea que establezca.

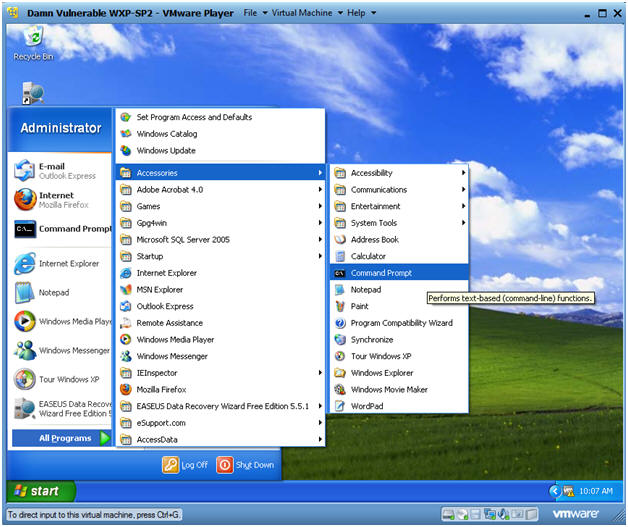

- Instrucciones :

- Abra un símbolo del sistema

- Instrucciones :

- Inicio -> Todos los programas -> Accesorios -> Símbolo del sistema

- Instrucciones :

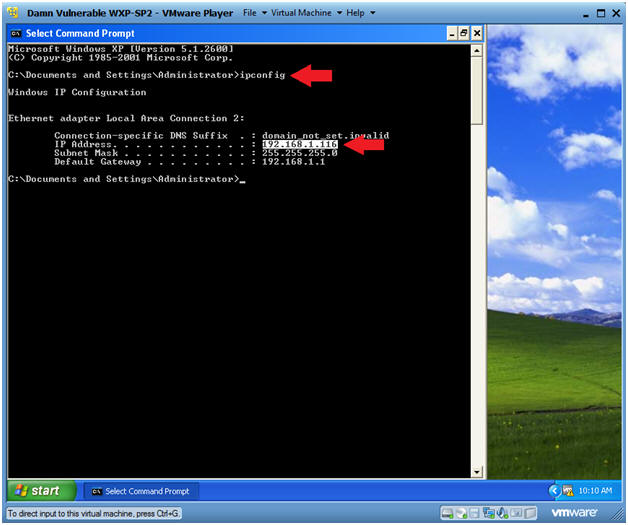

- Obtener la dirección IP del maldito WXP-SP2

- Instrucciones :

- ipconfig

- Nota (FYI) :

- En mi caso, la dirección IP 192.168.1.116 de Damn Vulnerable WXP-SP2.

- Esta es la dirección IP de la máquina de víctimas que será atacada por Metasploit.

- Registre la dirección IP de su maldita vulnerabilidad WXP-SP2 .

- Instrucciones :

| Sección 3: Realizar Nmap Quick Scan |

- Realizar la exploración rápida de NMAP

- Instrucciones:

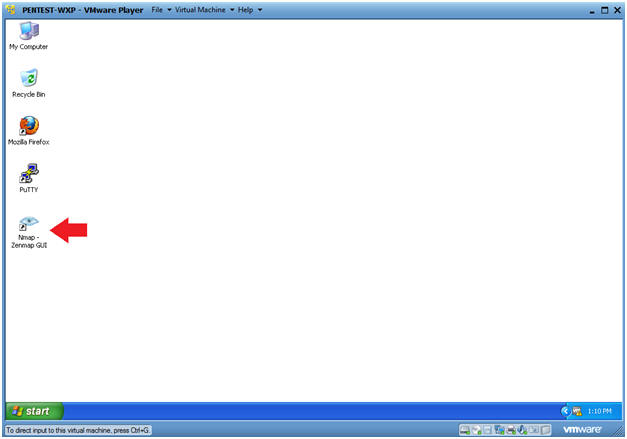

- Asegúrese de estar en la máquina virtual PENTEST-WXP

- Inicie NMAP haciendo clic en el icono de NMAP que se encuentra en su escritorio.

- Instrucciones:

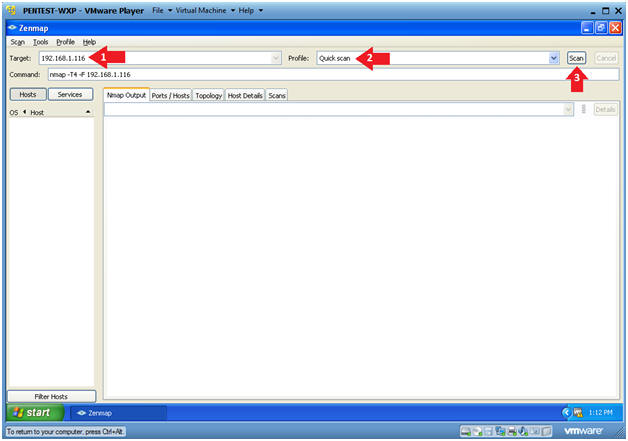

- Realice un escaneo rápido haciendo lo siguiente: (Ver abajo).

- Nota (FYI):

- Reemplace 192.168.1.116 con la dirección IP de Damn Vulnerable WXP-SP2 obtenida en (Sección 2, Paso 6).

- Instrucciones:

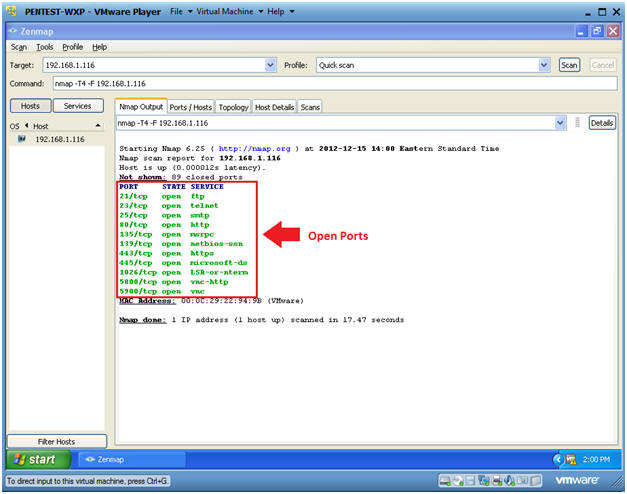

- Objetivo: 192.168.1.116

- Utilizará PENTEST-WXP para escanear Damn Vulnerable WXP-SP2.

- Perfil: Seleccione Quick Scan

- El clic de escaneo.

- Objetivo: 192.168.1.116

- Nota (FYI):

- Análisis de salida

- Notas (FYI):

- El escaneo rápido de Nmap muestra las siguientes métricas de red básicas:

- Si el anfitrión está arriba.

- Cuántos puertos están cerrados.

- Qué puertos están abiertos y su nombre de servicio.

- por ejemplo, 21 (ftp)

- Además, la dirección MAC se muestra con la suposición de Nmap de que el sistema operativo es VMware.

- El escaneo rápido de Nmap muestra las siguientes métricas de red básicas:

- Notas (FYI):

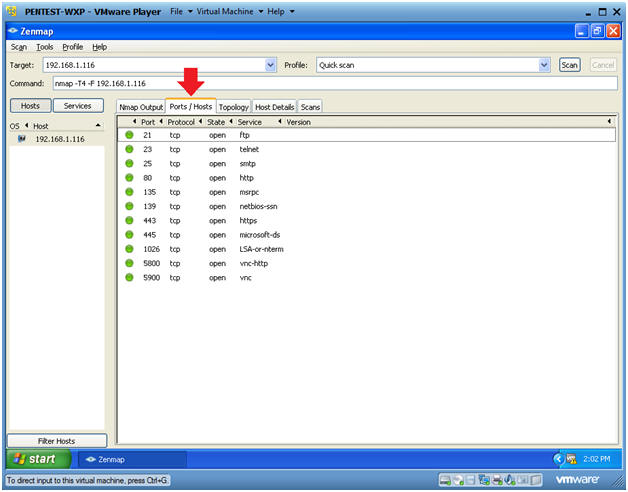

- Haga clic en la pestaña Puertos / Hosts.

- Instrucciones:

- Haga clic en la pestaña Puertos / Hosts

- Notas (FYI):

- Esta pestaña representa todos los puertos abiertos, protocolo, estado y nombres de servicio.

- Instrucciones:

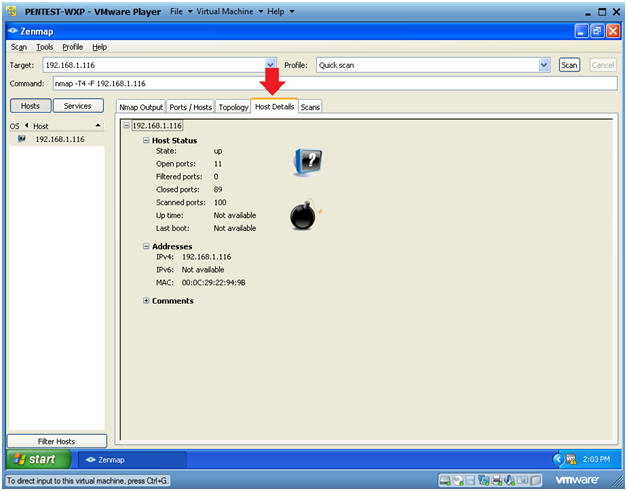

- Haga clic en Detalles del anfitrión

- Instrucciones:

- Haga clic en la pestaña Detalles del host

- Notas (FYI):

- Esta pestaña representa el estado del host y su información correspondiente de direcciones IP y MAC.

- Instrucciones:

| Sección 4: Nmap Intense Scan |

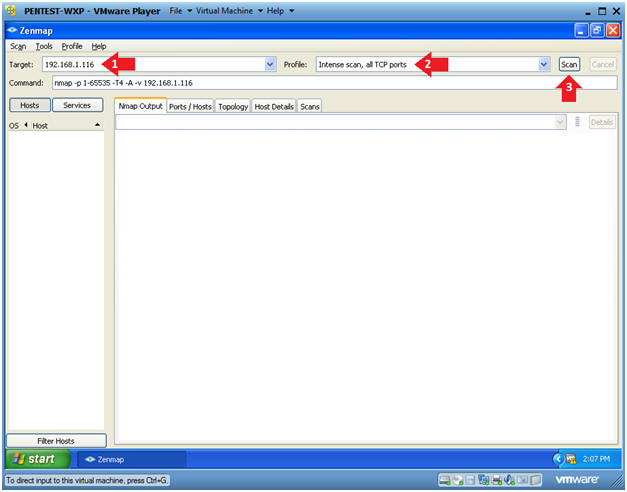

- Realizar escaneo intenso

- Nota (FYI):

- Reemplace 192.168.1.116 con la dirección IP de Damn Vulnerable WXP-SP2 obtenida en (Sección 2, Paso 6).

- Instrucciones:

- Objetivo: 192.168.1.116

- Cambiar perfil a: Exploración intensa, todos los puertos TCP

- Haga clic en Escanear.

- Nota (FYI):

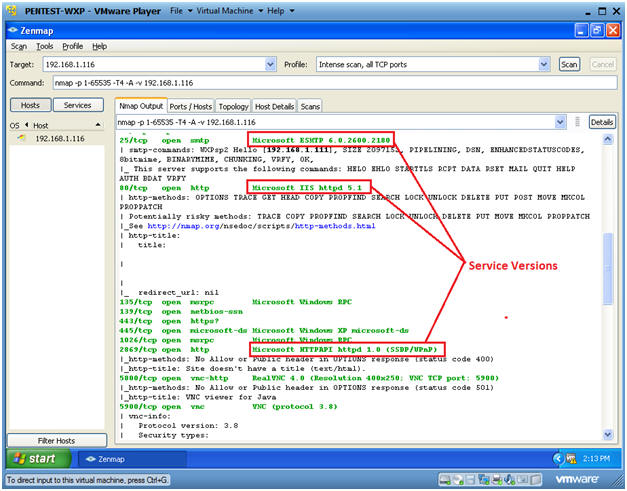

- Análisis de versiones

- Notas (FYI) :

- Note que los resultados son más detallados.

- La versión real del servicio se agregó al nombre del servicio.

- Puedes usar esta información para investigar posibles explotaciones.

- Por ejemplo, Microsofts ISS http 5.1 webserver.

- Notas (FYI) :

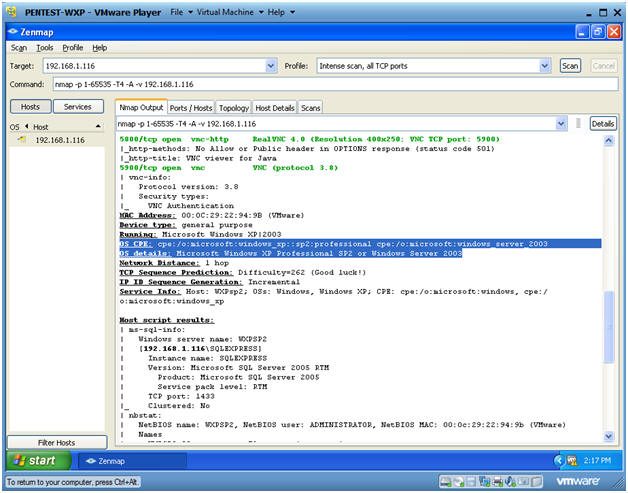

- Análisis de la huella del sistema operativo

- Notas (FYI) :

- Los detalles del sistema operativo nos muestran que el sistema operativo real es Windows XP, y está ejecutando SP2.

- En este caso, un atacante podría comenzar a salivar debido a la vulnerabilidad MS08-067 para SP2.

- Los detalles del sistema operativo nos muestran que el sistema operativo real es Windows XP, y está ejecutando SP2.

- Notas (FYI) :

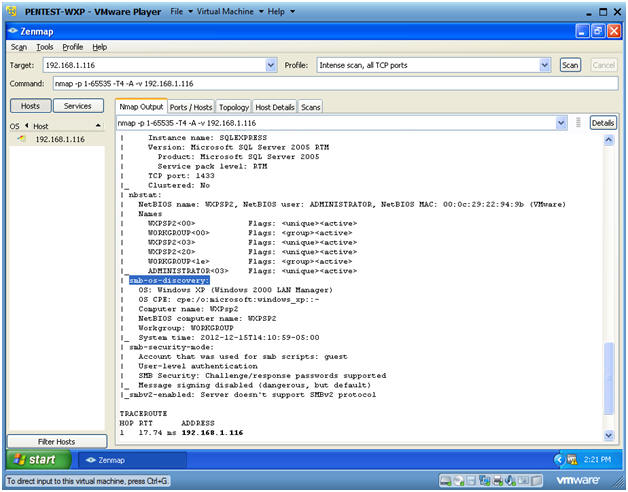

- Análisis de resultados del script de host

- Notas (FYI):

- Nmap ejecuta nbstat para determinar el nombre y el usuario de NetBIOS.

- Esta información podría ser utilizada para un ataque de fuerza bruta.

- Observe que SMB se está ejecutando.

- El Protocolo de Bloque de Mensajes del Servidor (SMB) es un protocolo de intercambio de archivos en red, y tal como se implementó en Microsoft Windows se conoce como Protocolo SMB de Microsoft.

- Actualizaciones críticas de SMB

- Nmap ejecuta nbstat para determinar el nombre y el usuario de NetBIOS.

- Notas (FYI):

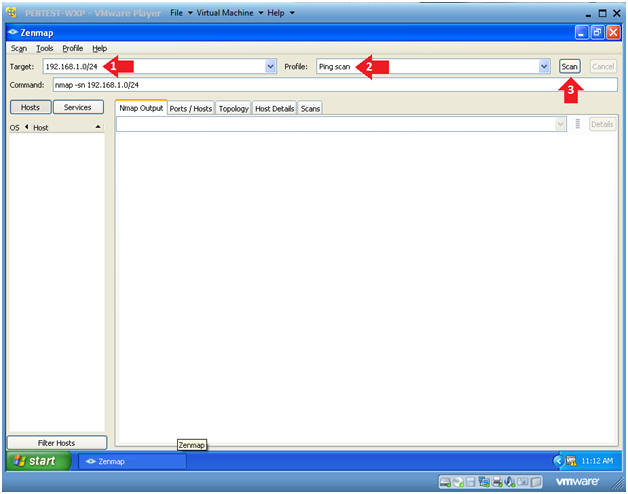

| Sección 5: Nmap Network Scan |

- Exploración de ping de subred

- Instrucciones:

- Cambie el destino a la dirección de subred de Damn Vulnerable WXP-SP2.

- En mi caso, 192.168.1. 0/24

- Note que reemplacé el último octeto de mi dirección IP con un 0 .

- Cambiar perfil a: Ping Scan

- Haga clic en Escanear

- Cambie el destino a la dirección de subred de Damn Vulnerable WXP-SP2.

- Instrucciones:

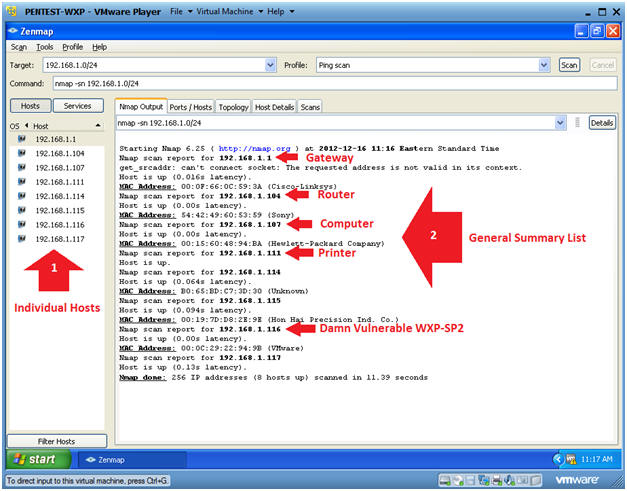

- Análisis de salida de Nmap

- Instrucciones:

- Flecha roja grande # 1

- Esto muestra una lista de todos los dispositivos que devolvieron un paquete ICMP.

- Puede hacer clic en cada host para obtener sus detalles específicos.

- Gran flecha roja # 2

- Esto muestra una lista general de todos los dispositivos encontrados que incluye

- Dirección IP

- Dirección MAC

- Y adivina qué es.

- Esto muestra una lista general de todos los dispositivos encontrados que incluye

- Flecha roja grande # 1

- Instrucciones:

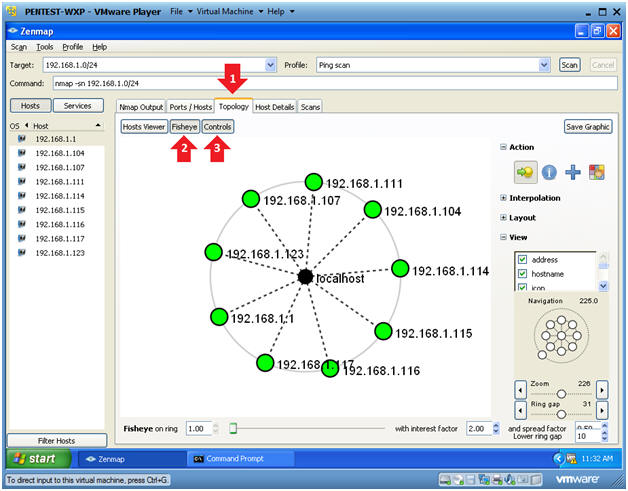

- Análisis de topología

- Instrucciones:

- Haga clic en la pestaña Topología.

- Haga clic en Fisheye

- Esto le permitirá aumentar el tamaño de la imagen de red.

- Haga clic en los controles

- Esto le permitirá aumentar el tamaño de los anillos de red.

- Nota (FYI) :

- Esto le dará una representación visual de cómo se presenta su red.

- Al presentar a un cliente o gerencia con un análisis de pruebas de penetración, esta sería una buena imagen para incluir en el informe.

- Instrucciones:

| Sección 6: Prueba de laboratorio |

- Abra un símbolo del sistema

- Instrucciones :

- Inicio -> Todos los programas -> Accesorios -> Símbolo del sistema

- Instrucciones :

- Prueba de Instrucción de Laboratorio :

- Nota (FYI):

- Reemplace 192.168.1.116 con la dirección IP de Damn Vulnerable WXP-SP2 obtenida en (Sección 2, Paso 6).

- Instrucciones:

- nmap -O 192.168.1.116

- fecha / t

- echo "tu nombre"

- Reemplace la cadena "Su nombre" con su nombre real.

- por ejemplo, echo "John Gray"

- Nota (FYI):

No hay comentarios:

Publicar un comentario